Il servizio di hosting di Web e API app di Microsoft Azure non si occupa solo di ospitare applicativi sviluppati nei più diffusi framework. Fornisce una serie di servizi aggiuntivi che arricchiscono le nostre app con poco sforzo, spesso senza dover scrivere neanche una linea di codice.

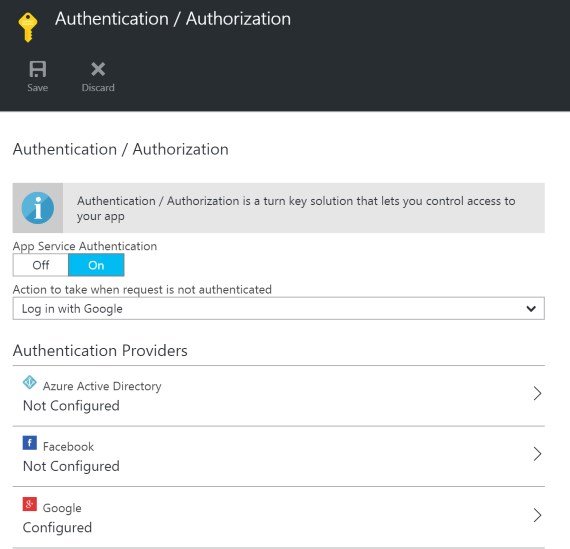

La parte di autenticazione ne è un esempio. Attraverso il portale possiamo autenticare e autorizzare le nostre app con pochi click, integrando uno o più provider come Facebook, Microsoft Account, Twitter e Google. Oltre ad esso possiamo usare Microsoft Account che di fatto ci permette di integrarci con qualsiasi sistema di autenticazione basato su OpenId, OAuth e WS-Federation.

Direttamente dal portale ci basta scegliere il provider desiderato e valorizzare le impostazioni necessarie.

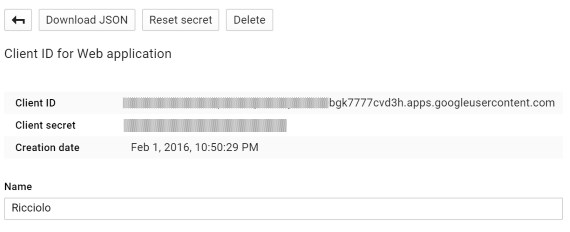

Nel caso di Google dobbiamo indicare le chiavi client id e client secret. Per averle dobbiamo recarci all'indirizzo https://console.developers.google.com/project e creare un nuovo progetto. Nella sezione Social APIs - Google+ API dobbiamo abilitare l'accesso e creare una credenziale OAuth 2.0.

Tra gli indirizzi autorizzati per il redirect è fondamentale inserire il percorso https://miosito.azurewebsites.net/.auth/login/google/callback al quale Google rimanda il token di autenticazione. A questo punto possiamo copiare le due chiavi e inserirle nel portale. Una volta salvato l'applicativo sarà interamente protetto.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Utilizzare politiche di resiliency con Azure Container App

Eseguire attività basate su eventi con Azure Container Jobs

Utilizzare Tailwind CSS all'interno di React: installazione

Visualizzare le change sul plan di Terraform tramite le GitHub Actions

Copiare automaticamente le secret tra più repository di GitHub

Eseguire operazioni sui blob con Azure Storage Actions

Migrare una service connection a workload identity federation in Azure DevOps

Eseguire una GroupBy per entity in Entity Framework

Creare un'applicazione React e configurare Tailwind CSS

Accesso sicuro ai secrets attraverso i file in Azure Container Apps

Migrate and Modernize your .NET Applications on Azure